DNS Sinkhole là gì? Phát hiện botnet sử dụng kỹ thuật DNS Sinkhole ra sao? Cách hoạt động của kỹ thuật DNS Sinkhole ra sao? Bài viết sau đây BKNS giải đáp giúp bạn các câu hỏi trên nhé!

1. DNS Sinkhole là gì?

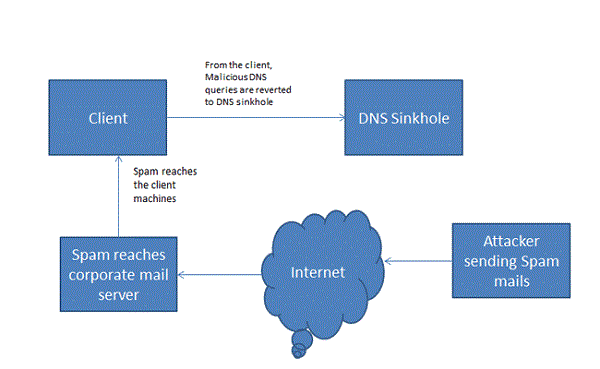

DNS Sinkholing (Hay còn gọi là sinkhole server, Internet sinkhole, or Blackhole DNS) là một DNS server, là một cơ chế nhằm bảo vệ người dùng bằng cách chặn yêu cầu DNS cố gắng kết nối với các tên miền độc hại hoặc không mong muốn đã biết và trả về một địa chỉ IP sai hoặc được kiểm soát. Địa chỉ IP được kiểm soát trỏ đến một máy chủ lỗ hổng được xác định bởi quản trị viên lỗ hổng DNS.

Kỹ thuật này có thể được sử dụng để ngăn chặn các máy chủ kết nối hoặc liên lạc với các điểm đến độc hại đã biết như máy chủ C & C botnet (liên kết đến Infonote). Máy chủ của Holehole có thể được sử dụng để thu thập nhật ký sự kiện, nhưng trong những trường hợp như vậy, quản trị viên của Holehole phải đảm bảo rằng tất cả việc ghi nhật ký được thực hiện trong phạm vi pháp lý của họ và không vi phạm quyền riêng tư.

DNS Sinkholing có thể được thực hiện ở các cấp độ khác nhau. Cả ISP và Nhà đăng ký tên miền đều biết sử dụng DNS Sinkholing để giúp bảo vệ khách hàng của họ bằng cách chuyển hướng yêu cầu sang tên miền độc hại hoặc không mong muốn vào địa chỉ IP được kiểm soát.

Quản trị viên hệ thống cũng có thể thiết lập máy chủ lỗ hổng DNS nội bộ trong cơ sở hạ tầng tổ chức của họ. Người dùng (có quyền quản trị) cũng có thể sửa đổi tệp máy chủ trên máy của họ và nhận được kết quả tương tự. Có rất nhiều danh sách (cả nguồn mở và thương mại) của các tên miền độc hại đã biết mà quản trị viên của lỗ hổng có thể sử dụng để điền vào DNS Sinkholing.

Bên cạnh việc ngăn chặn các kết nối độc hại, có thể sử dụng Sinkholing để xác định các máy chủ bị xâm nhập bằng cách phân tích nhật ký Sinkholing và xác định các máy chủ đang cố gắng kết nối với các tên miền độc hại đã biết.

Ví dụ: nếu nhật ký cho thấy một máy cụ thể liên tục cố gắng kết nối với máy chủ C & C, nhưng yêu cầu đang được chuyển hướng vì Sinkholing, thì rất có khả năng máy này bị nhiễm bot.

Do những hậu quả trực tiếp của nó, Sinkholing thường được thực hiện trong các điều kiện đặc biệt bởi các bên thứ ba đáng tin cậy với sự tham gia của cơ quan thực thi pháp luật.

2. Phát hiện botnet sử dụng kỹ thuật DNS Sinkhole

1 mạng botnet gồm những thành phần sau đây:

- Những máy chủ C&C do những bot master điều khiển

- Những máy bị nhiễm bot (gọi tắt là bot), và các máy chủ điều khiển gọi tắt là C&C server.

Thông qua những giao thức như HTTP, IRC thì các bot thường liên hệ với những C&C server. Nhưng thực tế những bot ngày này dùng giao thức HTTP phổ biến nhất.

Cho dù các bot dùng giao thức nào thì để hoạt động trên môi trường Internet đều phải có địa chỉ IP public hay tên miền để phân giải đến 1 địa chỉ IP nhất định.

Trong trường hợp những C&C server dùng những địa chỉ IP thì việc phát hiện sẽ rất dễ dàng. Vì việc này mà những C&C server đã dùng tên miền (hay còn gọi là DNS) thay vì dùng địa chỉ IP. Bên cạnh đó mà việc dùng DNS còn mang đến một số lợi ích cho những bot master sau đây:

- Trong trường hợp DNS bị thu hồi hay bị phát hiện thì những bot master có thể mua tên miền khác thay thế

- Chỉnh sửa địa chỉ IP của C&C đơn giản nhanh chóng

- Tiết kiệm địa chỉ IP

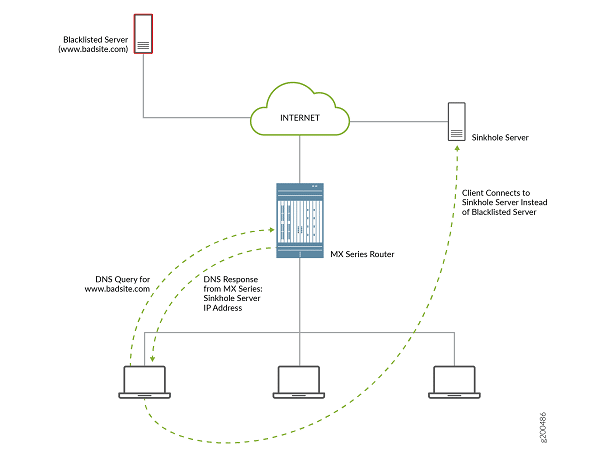

3. Cách hoạt động của kỹ thuật DNS Sinkhole

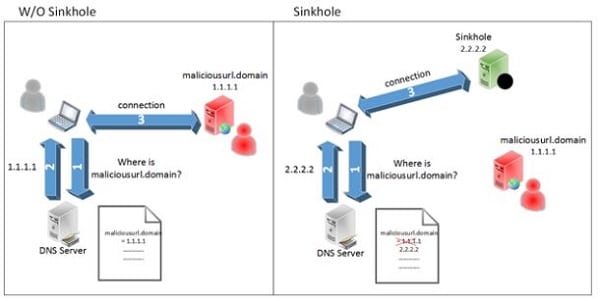

Để liên lạc với các C&C server :

- B1: Các bot gửi yêu cầu phân giải tên miền (t7g5.com) cho máy chủ DNS server

- B2: DNS server trả về địa chỉ IP của máy chủ C&C server

- B3: Các bot kết nối tới C&C server thành công.

- B4: Các C&C truyền lệnh cho các bot.

Và khi áp dụng kỹ thuật DNS Sinkhole thì ở các bước:

- B2: DNS server sẽ trả về địa chỉ IP của máy chủ Sinkhole, thay vì trả về địa chỉ IP của máy chủ C&C server

- B3: Các bot liên kết với máy chủ Sinkhole thay vì kết nối tới C&C server. Ở đây, người dùng sẽ phát hiện ra những máy đang kết nối tới máy Sinkhole- đây chính là những máy bị nhiễm bot, từ đây người dùng có thể thu thập và cảnh báo mẫu mã độc.

Một chút đánh giá về kỹ thuật này:

- Những tên miền độc hại trong máy chủ DNS server cần cập nhật chính xác và nhanh chóng

- Xây dựng với những C&C server cũng như cách xây dựng máy chủ Sinkhole đều đơn giản

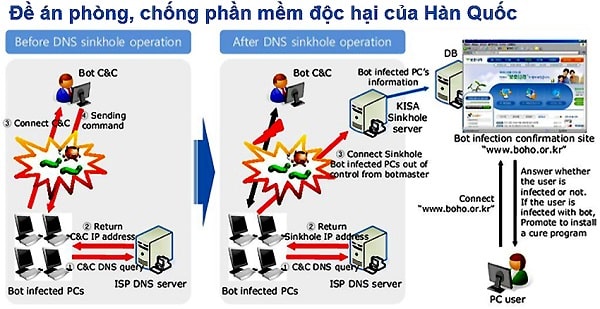

4. Mô hình bóc gỡ Botnet/mã độc

Trong mô hình trên khi một máy tính người dùng bị lây nhiễm mã độc nó sẽ thực hiện:

>> Khi chưa áp dụng kỹ thuật DNS Sinkhole

- Máy tính sẽ bị nhiễm liên kết với máy chủ điều khiển

- Máy chủ DNS trả về địa chỉ IP của máy chủ điều khiển phù hợp

- Máy tính bị nhiễm những mã độc hại tìm kiếm máy chủ điều khiển để nhận lệnh cập nhật biến thể mã độc hay tấn công qua truy vấn DNS

>> Sau khi sử dụng kỹ thuật DNS Sinkhole

- Máy tính bị nhiễm sẽ kết nối với máy chủ Sinkhole, sau đó nhận được thông báo về việc máy tính bị nhiễm những mã độc hại. Sau đó có thể được cung cấp công cụ và được hướng dẫn để loại bỏ những mã độc ra khỏi máy tính người dùng qua website www.boho.or.kr

- Máy chủ DNS Sinkhole của ISP

- Máy tính người sử dụng bị nhiễm mã độc tìm kiếm máy chủ điều khiển sau đó nhận được lệnh cập nhật hoặc tấn công biến thể mã độc qua truy vấn DNS

Bài viết trên BKNS đã cung cấp những thông tin cần thiết về DNS Sinkhole. Hy vọng, những thông tin mà BKNS cung cấp hữu ích với bạn. Nếu còn bất cứ điều gì băn khoăn, hãy cho BKNS biết thông qua phần bình luận bên dưới.

>> Tìm hiểu thêm:

- DNS Spoofing là gì? Cách phòng chống DNS Spoofing

- DNS Jumper là gì?Cách sử dụng DNS Jumper để chỉnh sửa DNS trên máy tính